RISIKOBEWERTUNG

Geben Sie Cyber-Kriminalität keine Chance: Schützen Sie Ihr Unternehmen durch unsere Leistungen.

Was viele nur aus Kinofilmen über Computer-Hacker kennen, ist heute im Zeitalter der Digitalisierung leider traurige Realität: Industriespionage durch kriminelle Gruppen im Cyberspace greift auch in Deutschland immer weiter um sich. Die große Gefahr: Fast jedes Unternehmen kann unsichtbar und unbemerkt ausspioniert werden und so wichtige geheime Dokumente, Baupläne, Formeln oder Rezepte verlieren. Experten sehen darin eine große Gefahr - vor allem für den Mittelstand. Wir möchten Ihnen helfen, Ihr Unternehmen vor diesen Übergriffen zu schützen und die Grundlage Ihres Geschäftes zu bewahren.

WAS TUN WIR?

Wir überprüfen Ihr Unternehmen aus der Sicht eines potenziellen externen Angreifers. Dazu tragen wir zunächst alle Daten zusammen, die im Internet über Ihr Unternehmen zu finden sind.

Zu den Daten zählen beispielsweise auch von Unternehmen zum Download veröffentlichte Unternehmensdokumente.

Wussten Sie zum Beispiel, dass eine einfache PDF-Datei unsichtbar eine Vielzahl von Daten enthält, die viel über Sie und Ihre Arbeitsweise verraten?

Die von uns eigens entwickelte Methodik basiert auf eigenen, langjährigen praktischen Erfahrungen und besteht aus einer Vielzahl von Maßnahmen. Die Daten werden von uns analysiert und geben Rückschluss auf vorhandene Hardware, IT-Infrastruktur, Topologiemaps, Betriebssysteme, Serverversionen und Software. Auf Basis dessen erstellen wir zu den durchgeführten Punkten einen Report. Die Risikobewertung wird dokumentiert und die Ergebnisse werden verständlich für jedermann aufbereitet. Dieses Vorgehen soll Ihnen helfen, weitere Entscheidungen bezüglich Ihrer IT-Infrastruktur zu treffen und natürlich auch dabei, mögliche Schwachstellen zu beheben. Die von uns entwickelte Methodik sollte immer der erste Schritt einer digitalen Risikobewertung sein. Sie ist eine Art Faktensammlung und das Basis-Paket für die Sicherheit Ihres Geschäftsmodells.

WIE GEHT DAS?

Das Schöne an unserer Methodik: Alle für uns relevanten Daten sind frei im Netz verfügbar. Deshalb bedarf es vor der Risikobewertung keiner weiteren Angaben zu ihrem Unternehmen oder zu Ihrer IT-Infrastruktur. Somit entfallen Vorgespräche mit der IT. Der laufende Betrieb wird nicht gestört. Vertrauliche Dokumente müssen nicht offen gelegt werden. Kurze Organisationsketten. Es bedarf lediglich der Zustimmung des verantwortlichen Geschäftsführers / CEOs.

WAS KOSTET DAS?

Der Aufwand wird in Manntagen inkl. Beratung gerechnet und variiert nach Unternehmensgröße. Ebenfalls ist er auf jedes Unternehmen anwendbar. Gern erstellen wir ein individuelles Angebot.

UND DANN?

Unser Grundsatz ist: „Security ist kein Produkt, sondern ein Prozess“.

Nach einer festgelegten Zeit ist es ratsam, weitere Risikobewertungen für den Soll/Ist-Abgleich durchzuführen.

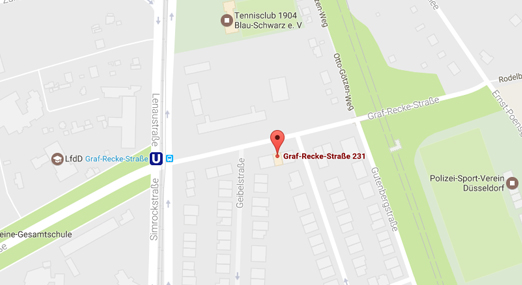

Sie haben Fragen zu unseren Dienstleitungen und brauchen akut Unterstützung bei einem IT-Thema? Kein Problem: Rufen Sie uns an, wir beraten Sie gerne unverbindlich.

0211-9143858

WEITERE LEISTUNGEN AUF ANFRAGE: